O crescimento do uso de internet banking levou cibercriminosos a investir em ataques que infectam a máquina das vítimas para roubar credenciais e, consequentemente, dinheiro.

O crescimento dos serviços de internet banking tem levado cibercriminosos a investir em ataques que infectam a máquina das vítimas com o intuito de roubar credenciais bancárias. De acordo com a empresa de segurança Kaspersky Lab, só em 2012 foram detectados mais de 3,5 milhões de ataques com o Cavalo de Troia ZeuS (um dos mais utilizados para esse tipo de golpe) em 896 mil computadores em todo mundo.

Segundo pesquisadores da empresa, malwares bancários são o tipo de ameaça mais perigosa. Uma vez instalado no computador da vítima, o Trojan recolhe automaticamente todos os dados de pagamento online e pode até mesmo realizar transações financeiras em nome da vítima.

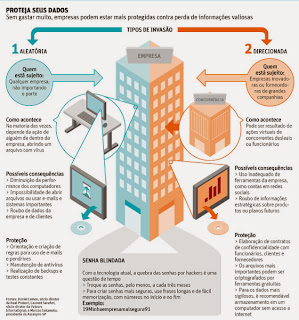

São dois os tipos mais comuns de malware utilizados nesses ataques: os bancários multi-alvo, capazes de atacar clientes de diferentes bancos e sistemas de pagamento e Trojans dirigidos aos clientes de um banco específico.

O golpe funciona da seguinte forma: os cibercriminosos enviam as ameaças por meio de e-mails phishing. Esse tipo de mensagem imita os e-mails legítimos enviados por bancos, desse modo as vítimas são mais facilmente enganadas. Para a sua distribuição em massa, os cibercriminosos exploram as vulnerabilidades de programas mais populares do Windows por meio de exploits que instalam o vírus na máquina.