Estudo da Google conclui que esse método de autenticação não é seguro nem confiável o suficiente para ser usado como o único mecanismo de recuperação de conta

Qual era o nome do seu primeiro animal de estimação?

Qual é a sua comida favorita?

Qual é o nome de solteira da sua mãe?

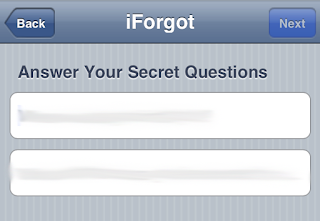

O que essas perguntas aparentemente aleatórias têm em comum? São todas exemplos conhecidos de "perguntas de segurança". Existe uma enorme chance de você já ter respondido a uma delas antes. Muitos serviços online usam essas "perguntas de segurança" para ajudar os usuários a recuperarem o acesso a contas caso esqueçam suas senhas ou como uma camada adicional de segurança contra logins suspeitos.

No entanto, apesar de sua prevalência, a segurança e eficácia dessas perguntas raramente foram estudadas a fundo. Como parte de nossos esforços para melhorar a segurança de contas, analisamos centenas de milhões de perguntas e respostas secretas que foram usadas para milhões de solicitações de recuperação de conta no Google. Em seguida, nos dedicamos a calcular a probabilidade de os hackers conseguirem adivinhar essas respostas.

Nossas descobertas, que estão resumidas em um artigo que apresentamos recentemente na WWW 2015, nos levaram a concluir que perguntas secretas não são seguras nem confiáveis o suficiente para serem usadas como o único mecanismo de recuperação de conta. O motivo é que possuem uma falha: as respostas a elas são seguras ou fáceis de lembrar, mas nunca ambos.

Postagem em destaque

Como iniciar a sua carreira de Segurança da Informação?

Planejamento para se tornar um Analista de Segurança da Informação. Monte o Seu. Após um pouco de pesquisa sobre o tema e conversad...

Slow and Low: a nova modalidade de ataques cibernéticos

"Slow and Low" não é apenas uma música famosa dos Beastie Boys. Também refere-se ao tipo de ataque, o preferido dos adversários atualmente, para atacar sem ser detectado

Marcelo Bezerra*

O cenário atual de ameaças é alimentado por invasores não mais motivados apenas pela notoriedade, mas sim pelo ganho econômico ou político. Com incentivos financeiros significativos para ataques bem-sucedidos, o ataque silencioso é agora a cartada do jogo. Os invasores estão mais proficientes, aproveitando-se discretamente das brechas na segurança para ocultar e dissimular a atividade maliciosa, e nós estamos conhecendo novas abordagens jamais vistas.

Os ataques “slow and low” (“Lento e baixo”) usam o tráfego lento, que parece legítimo em termos de regras e taxas de protocolo, para atingir uma falha da segurança. Por não violar qualquer política padrão de rede ou de segurança, eles passam despercebidos, voando abaixo do radar das estratégias tradicionais de mitigação.

Aqui estão cinco técnicas do tipo "slow and low" que os criminosos cibernéticos utilizam para ganhar acesso às redes e cumprir a sua missão, e que os profissionais de segurança precisam entender para defender, de forma mais eficaz, suas organizações.

Hackers utilizam site da Microsoft para atacar empresas e governos

Grupo de cibercriminosos tem base na China. Site da Microsoft é utilizado como parte da infraestrutura de ataque do grupo.

A Microsoft tem adotado medidas para impedir um grupo de hackers, com base na China, de usar seu site TechNet como parte de sua infraestrutura de ataque.

De acordo com a empresa de segurança FireEye, o grupo chamado APT17, sigla em inglês para Advanced Persistent Threat (Ameaça Persistente Avançada), é bem conhecido por ataques contra empreiteiros de defesa, escritórios de advocacia, agências governamentais norte-americanas e empresas de mineração e tecnologia.

Com um alto tráfego, o TechNet é um site que disponibiliza informações técnicas para produtos da Microsoft, além de contar com um grande fórum, onde usuários podem deixar comentários e perguntas.

Um usuário do APT17, apelidado de DeputyDog, criou contas no TechNet e deixou comentários em algumas páginas. Tais comentários continham o nome de um domínio codificado, com o qual computadores infectados pelo malware do grupo eram orientados a entrar em contato.

Brasileiros se mobilizam contra site que divulga CPF sem autorização

Ao acessar página, é possível encontrar dados de praticamente qualquer pessoa ao apenas digitar seu nome. Especialista pede urgência em ação da justiça.

Um novo site tem irritado muitos brasileiros ao divulgar seus CPFs sem autorização na Internet, o que pode facilitar a vida de cibercriminosos na hora de realizar fraudes. Chamada de “Nomes Brasil”, a página já é alvo de um abaixo-assinado com mais de 120 mil assinaturas que pedem que pedem sua saída do ar.

De acordo com a especialista em direito digital e sócia do Assis e Mendes, Gisele Arantes, a prática é ilegal e vai contra o Marco Civil da Internet. “O dono do site pode responder judicialmente por isso, já que fere o Marco Civil em relação à privacidade dos dados. A página também viola o Marco e a constituição em relação ao anonimato, já que não tem identificação, o que deveria estar claro”, afirma.

Como aponta Gisele, os dados divulgados podem ajudar cibercriminosos a cometerem fraudes e darem golpes pela Internet. “Se olharmos isso de forma geral, o número do CPF e o nome da pessoa, juntamente com informações que podem ser obtidas em outros e mídias sociais, oferece um verdadeiro dossiê sobre os usuários.”

Assinar:

Postagens (Atom)